618.利用日志记录来帮助发现非法操作、非法登录用户等异常情况。系统对于重要业务的操作需要记录日志。那么日志的特点有以下哪些项?

A. 日志信息不容易被篡改

B. 日志格式具有多样性

C. 日志分析和获取困难

D. 日志数据量大

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d9f8-c039-62ee46700016.html

点击查看答案

745.华为云WAF与以下哪些服务同时部署可以提升对网站的防护能力?

A. 企业主机安全服务

B. 密钥管理服务

C. CDN服务

D. DDos高防IP服务

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700017.html

点击查看答案

96.以下关于网络诱捕防御原理的描述,正确的是哪几项?

A. 针对网络武器安装威胁,网络诱捕防御技术可采用欺骗方式使得攻击者在诱捕系统中执行提权等命令。

B. 面对病毒、蠕虫、WebShell这些武器化攻击方式,可以采用误导方式使得攻击流量被转移到诱捕探针。

C. 针对攻击前期的侦查行为可以采用诱骗方式进行防御。通过制造各种陷阱误导攻击者,造成攻击者对网络结构、攻击目标、漏洞误认知。

D. 网络诱捕技术可以伪装真实业务和漏洞误导攻击者,使攻击者在诱捕系统中进行渗透攻击。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee4670000c.html

点击查看答案

941.华为云DDoS高防IP服务的源验证功通过大数据技术,针对全网的恶意IP进行持续跟踪,实时滤掉经常发起攻击的恶意IP。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-50a0-c039-62ee46700021.html

点击查看答案

910.SNMP Trap常被称为系统日志或系统记录,是一种用来在互联网协议的网络中传递记录信息的标准。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-50a0-c039-62ee46700018.html

点击查看答案

106.以下关于数据库审计系统的描述,错误的是哪个选项?

A. 通常进行直路部署,提取消息和记录。

B. 能够对不包含威胁特征的操作行为进行分析。

C. 针对合法用户的异常操作进行检测。

D. 支持在云环境下部署,策略随需而配,规则随需而选。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670001c.html

点击查看答案

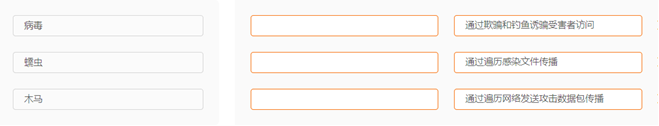

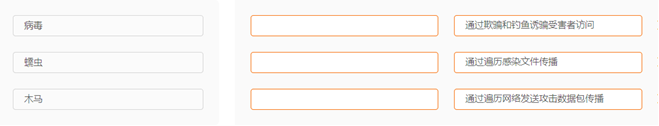

343.请对下列不同恶意代码的传播方式进行正确比配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700005.html

点击查看答案

716.数据采集,又称数据获取,是利用一种装置,从系统外部采集数据并输入到系统内部的一个接口。那么数据采集的要点包括以下哪些选项?

A. 可控性

B. 全面性

C. 高效性

D. 多维性

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee4670000b.html

点击查看答案

1259.系统安全威胁的强度只与系统的脆弱性有关,良好防护的系统基本不会受到攻击。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5c58-c039-62ee46700006.html

点击查看答案

1084.沙箱内程序创建、修改、删除、读取等文件操作,不会影响系统中真实的文件

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee46700020.html

点击查看答案