446.分支机构通过NAS-Initiated方式与总部建立L2TP隧道的场景,防火墙要基于用户控制访问权限,此时不需要对用户进行二次认证。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-44e8-c039-62ee4670000d.html

点击查看答案

356.请对下列等级保护分级的内容进行正确匹配

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700009.html

点击查看答案

699.以下哪些选项属于数据硬销毁的方法?

A. 通过捣碎,剪碎破坏实体的储存媒体

B. 数据覆写

C. 运用化学物质溶解、腐蚀、活化、剥离磁盘记录

D. 数据册除

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee46700001.html

点击查看答案

759.以下哪些选项属于等保2.0的技术要求?

A. 安全计算环境

B. 安全运维管理

C. 安全通信网络

D. 安全区域边界

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-dde0-c039-62ee4670001e.html

点击查看答案

402.金融数据中心解决方案中,防火墙主要部署在两个位置:内网接入区、互联网出口。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee46700025.html

点击查看答案

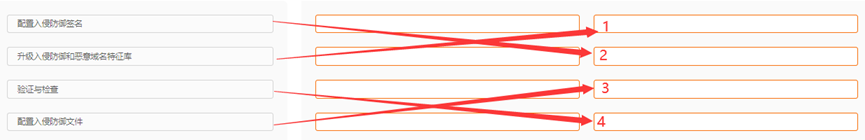

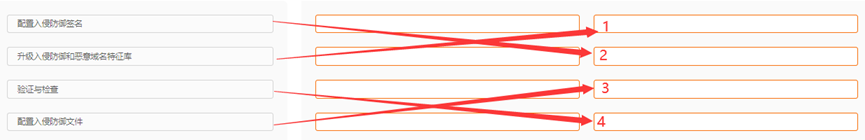

420.根据基于沙箱的病毒文件检测的工作过程,请按照执行的先后顺序将左例工作步骤拖入右侧对应顺序编号的方框中。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d460-f0e8-c039-62ee46700017.html

点击查看答案

312.安全管理是企业生产管理的重要组成部分,是对生产中一切人、物、环境的状态管理与控制,是一种静态管理。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee4670001e.html

点击查看答案

54.使用ATIC进行防御策略配置时,可以配置的防御动作不包括以下哪个选项?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee46700000.html

点击查看答案

1297.当有大量数据(例如:照片、视频或者数据库文件等)需要加解密时,用户可采用数字信封加密方式加解密数据,无需通过网络传输大量数据即可完成数据加解密。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5c58-c039-62ee46700011.html

点击查看答案

585.数据无疑是企业中最有价值的资产之一,那么加强数据库的审计可以对企业有以下哪些选项的帮助?

A. 提供数据库实时风险告警能力,及时响应数据库攻击

B. 帮助您记录、分析、追查数据库安全事件

C. 具备风险状况、运行状况、性能状况、语句分布的实时监控能力

D. 助力企业顺利通过等保合规审计,提供等保三级及其他行业合规审计依据

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-d9f8-c039-62ee46700008.html

点击查看答案